결제 대시보드

AWS에서는 용량, 개수, 시간등을 기준으로 금액을 청구합니다. 결제 대시보드에서 월 청구 예상 금액등 결제 관련 서비스를 한번에 확인할 수 있습니다. (Root유저 혹은 권한이 있는 유저만이 접근 가능합니다.)

+) Budgets

aws에서 예산에 가까워지면 알림이 오는 서비스인 bugets도 제공하고 있습니다.

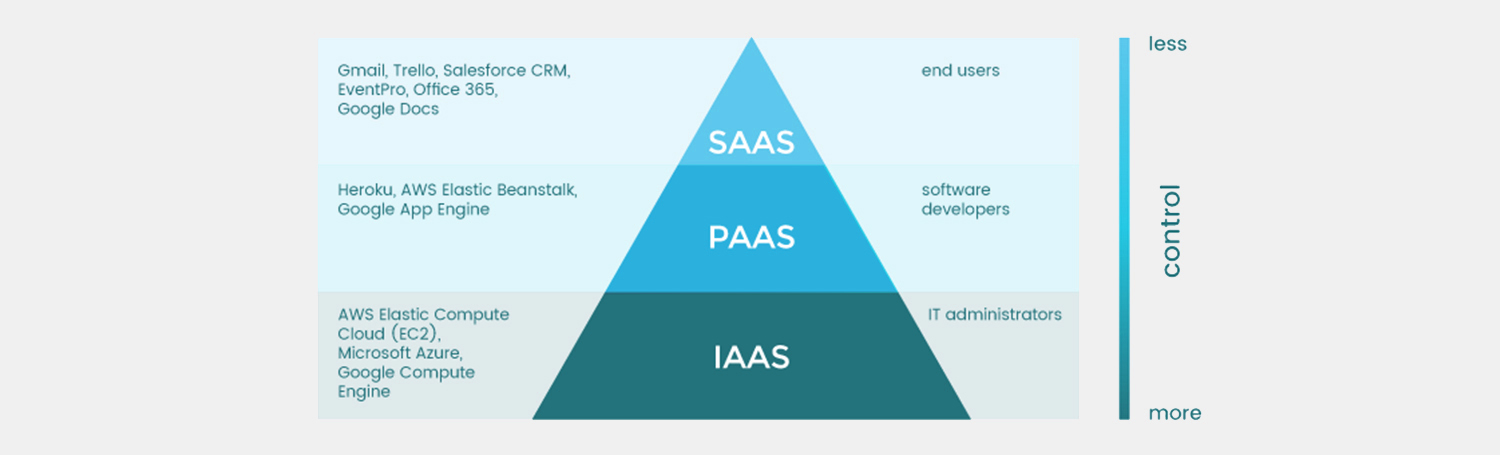

클라우드 서비스의 종류

- IaaS (Infrastructure as a Service) : 하드웨어 인프라를 인터넷을 통해 제공하는 서비스를 말합니다. IaaS는 IT 리소스에 대한 최고 수준의 유연성 및 관리 제어 기능을 제공합니다. 또한 컴퓨터(하드웨어), 스토리지, 네트워크, 운영체제 등을 제공하여 사용자는 이를 이용해 자신의 애플리케이션을 실행할 수 있습니다. AWS EC2, Microsoft Azure, Google Compute Engine 등이 IaaS 서비스를 제공합니다.

- PaaS (Platform as a Service) : 기본 인프라(하드웨어 및 운영체제)를 관리할 필요가 없이 애플리케이션을 배포, 관리하기 위한 플랫폼 서비스를 말합니다. PaaS는 IaaS에서 제공하는 하드웨어 인프라와 미들웨어를 이용하여, 애플리케이션 개발, 배포, 운영 등에 필요한 환경을 제공합니다. 또한 SaaS와 달리 독점 소프트웨어를 많이 구축하는 기업이라면 우선적으로 고려할 수 있습니다. 예를 들어, AWS Elastic Beanstalk, Heroku, Google App Engine 등이 PaaS 서비스를 제공합니다.

- SaaS (Software as a Service): 클라우드 제공업체가 운영하고 관리하는 완제품을 말합니다. SaaS는 사용자와 연결된 패키지 소프트웨어이며 모든 사용자에게 동일하게 보입니다. 사용자는 애플리케이션에 대해 제한된 제어권을 가지며, 클라우드 제공업체가 모든 인프라, 운영 체제, 백엔드 애플리케이션 및 데이터 관리를 담당합니다. 설치 및 지원 등을 일반적으로 공급업체에서 처리하므로 소프트웨어를 더 쉽게 사용할 수 있다는 장점이 있습니다. 예를 들어, 구글 드라이브, 마이크로소프트 오피스 365, Salesforce 등이 SaaS 서비스의 예입니다.

EC2 (Elastic Compute Cloud)

클라우드 컴퓨팅 서비스 중 하나로, 인스턴스를 제공합니다. EC2를 사용하면 필요한 시간만큼 가상 서버를 생성하고 사용할 수 있으며, 필요에 따라 스케일 업 또는 스케일 다운할 수 있습니다.

이 환경은 실제로는 하드웨어 리소스를 가상화하여 사용하고 있기 때문에, 하드웨어 상에서 실행 중인 물리적인 서버와는 다릅니다. 따라서, 이러한 가상화된 컴퓨터 환경을 "인스턴스(instance)" 라고 부르게 되었습니다.

각 인스턴스는 독립적으로 실행되고 관리됩니다. 이러한 인스턴스들은 필요에 따라 생성, 시작, 중지, 종료 등이 가능합니다.

EC2는 다양한 용도로 사용

- 웹 애플리케이션 호스팅

- 데이터베이스 호스팅

- 컴퓨팅 작업 (예: 데이터 분석, 머신 러닝)

- 애플리케이션 테스트 및 개발

EC2는 유연하게 스케일링할 수 있으며, 필요에 따라 인스턴스를 추가하거나 제거하여 자원 사용량을 조절할 수 있습니다. 또한 AWS의 다른 서비스와 통합하여 다양한 용도로 사용할 수 있습니다.

+) 인스턴스 유형 (프리티어 : 무료)

https://aws.amazon.com/ko/ec2/instance-types/

EC2의 다양한 옵션들

- 인스턴스 유형 (Instance Types) - 인스턴스 유형은 서버에 할당되는 CPU, 메모리, 스토리지 및 네트워크 리소스와 같은 기본 성능 특성을 결정합니다. 예를 들어, 일부 인스턴스 유형은 컴퓨팅 작업에 적합하고, 다른 유형은 메모리 집약적인 작업에 적합합니다.

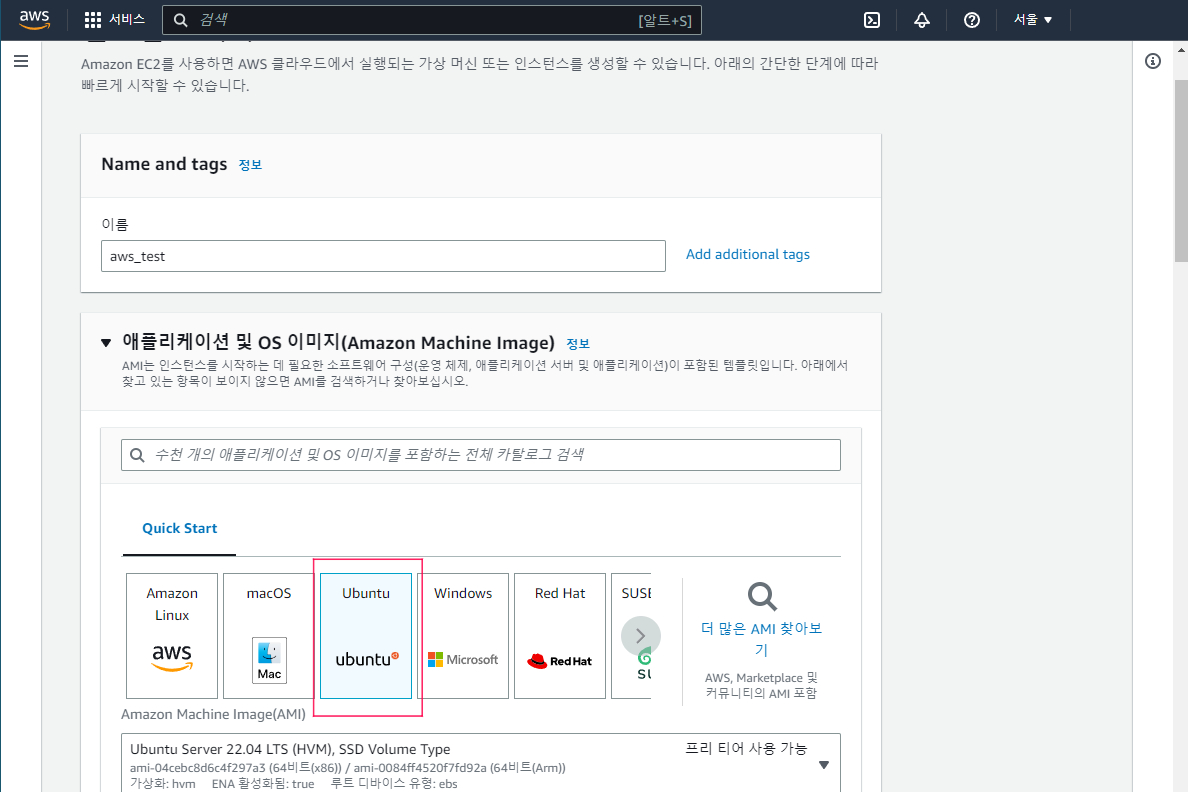

- 운영 체제 (Operating System) - EC2 인스턴스는 다양한 운영 체제를 지원합니다. 예를 들어, Amazon Linux, Ubuntu, Windows 등이 있습니다.

- 스토리지 옵션 (Storage Options) - EC2 인스턴스에는 인스턴스 스토어, Amazon EBS 및 Amazon S3와 같은 다양한 스토리지 옵션이 있습니다.

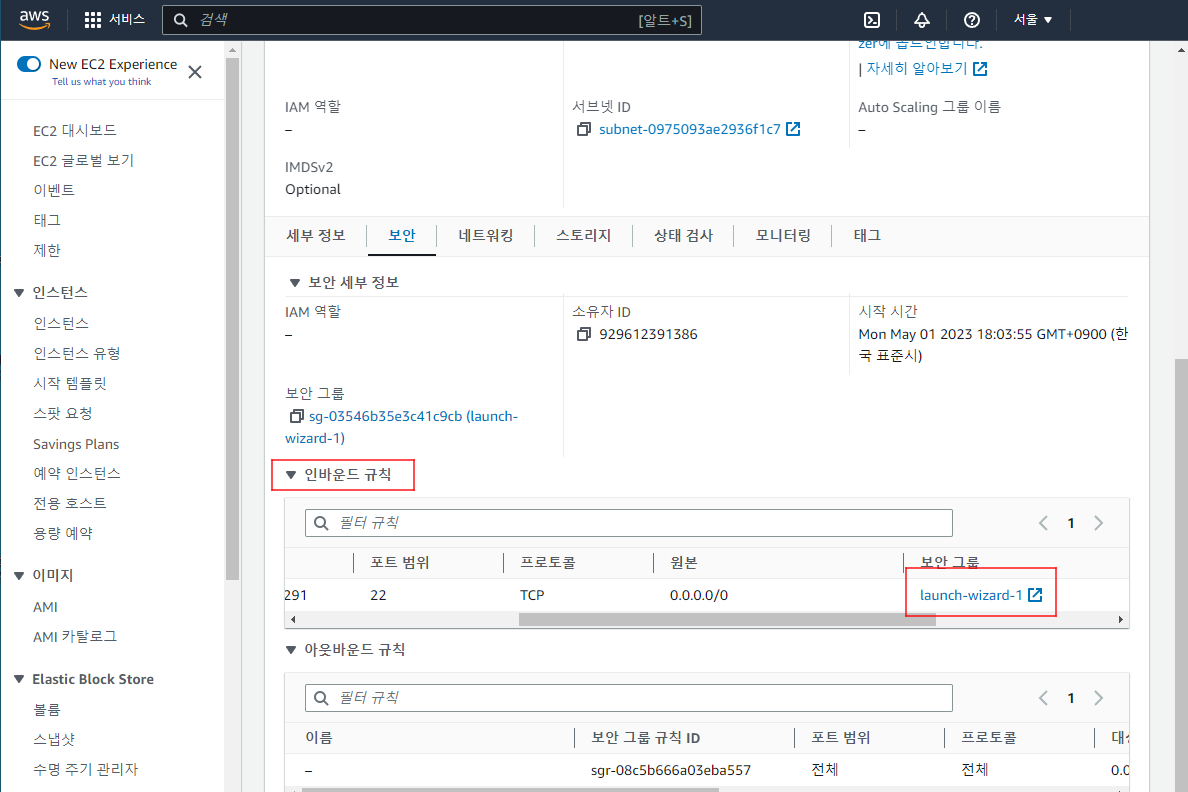

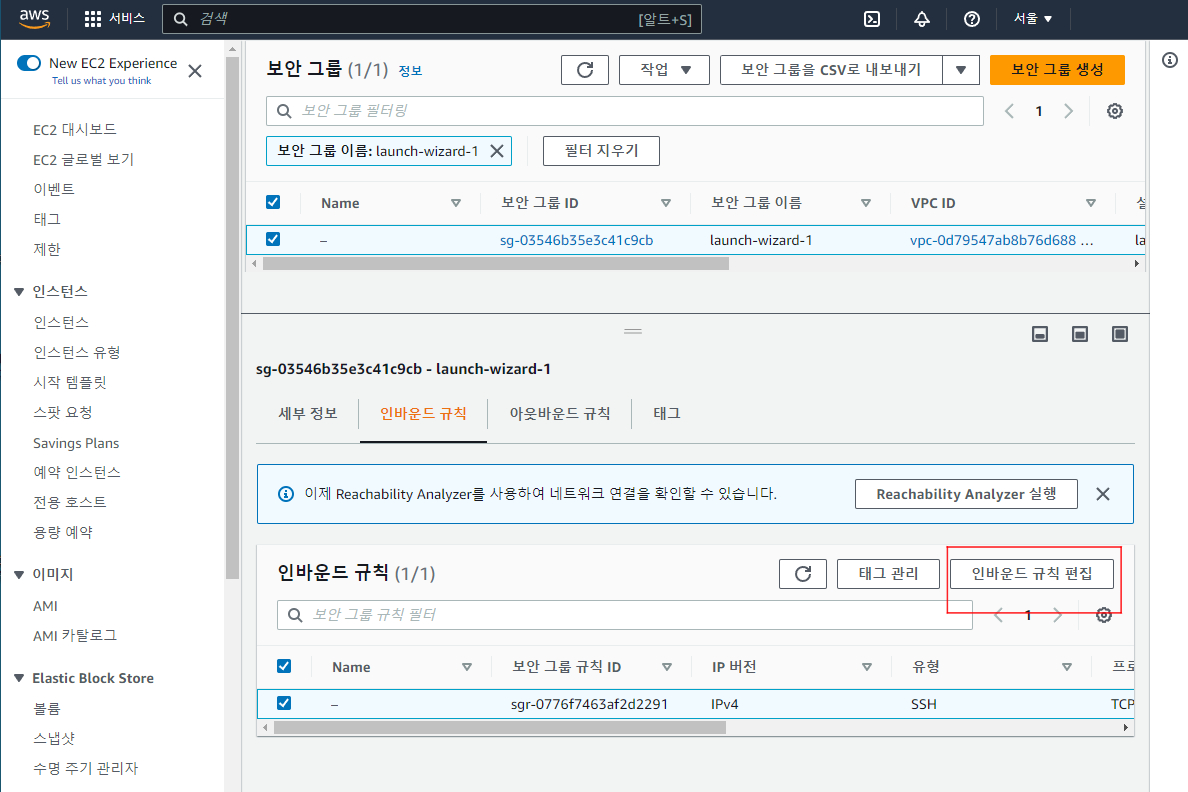

- 보안 그룹 (Security Groups) - 보안 그룹은 인바운드 및 아웃바운드 트래픽을 제어하는 방화벽 규칙입니다. 각 보안 그룹은 포트 범위, 프로토콜 및 허용되는 IP 주소 범위를 정의할 수 있습니다.

- 키 페어 (Key Pair) - 키 페어는 EC2 인스턴스에 대한 SSH 액세스를 허용합니다. 키 페어를 만들면 EC2 인스턴스를 시작할 때 키 페어를 선택할 수 있습니다.

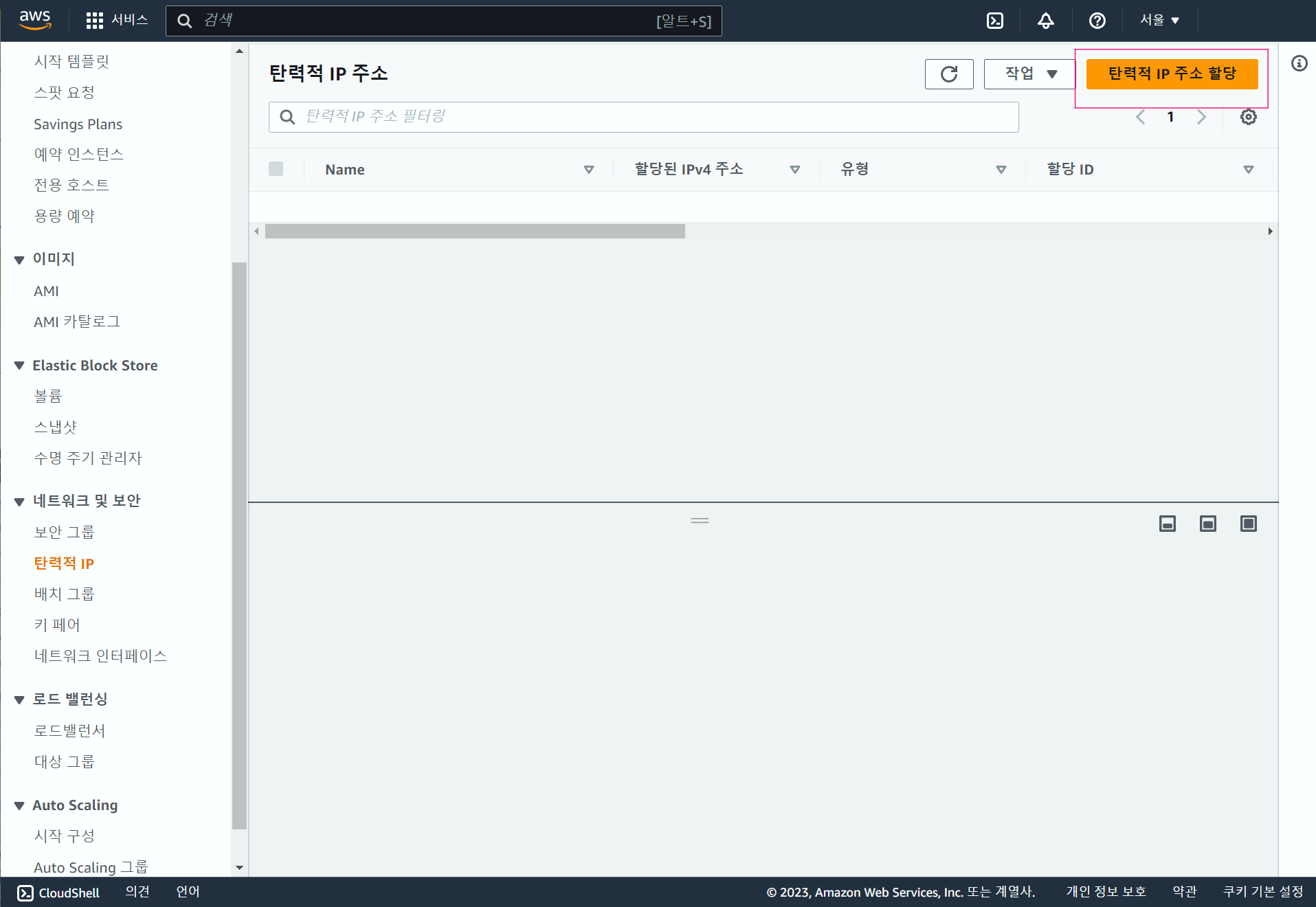

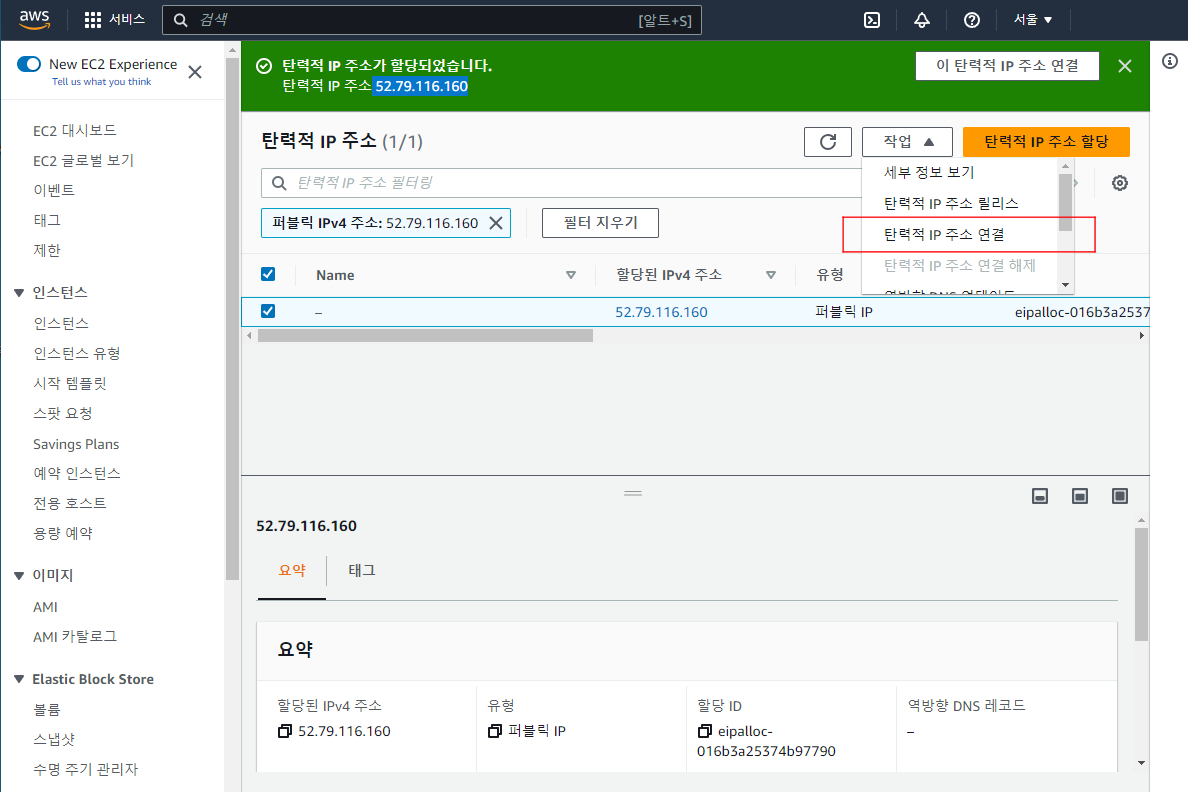

- 탄력적 IP 주소 (Elastic IP Address) - 탄력적 IP 주소는 EC2 인스턴스에 고정 IP 주소를 할당합니다. 이는 EC2 인스턴스를 중지하거나 시작할 때마다 IP 주소가 변경되는 것을 방지할 수 있습니다.

- 사용 가능한 영역 (Availability Zones) - EC2 인스턴스는 여러 가용 영역에서 실행될 수 있습니다. 이는 장애 대응 및 고가용성을 위해 중요합니다.

EC2 생성하기

- 보안그룹 설정하기

- 서버 열어주기

sudo apt-get update

sudo apt-get install nginx

sudo systemctl start nginx

# nginx가 active 인지 확인

sudo systemctl status nginx

- html 편집하기

cd /var/www/html

sudo vim index.nginx-debian.html

sudo systemctl restart nginx

- IP 고정하기

> 인스턴스 선택 > 연결

※ 퍼블릭 IPv4 주소 복사 붙여넣기 하니까 연결되는데, 바로가기로는 안 열립니다.

※ https 일 때는 안 열리고 http 일때만 열립니다.

보안규칙

- 여러 인스턴스에 할당 가능

- time out → 보안규칙 이슈

- connection refuse → ec2 내부 이슈

- 모든 inbound는 디폴트로 막혀있습니다.

- 모든 outbound는 디폴트로 열려있습니다.

포트

- 22 = ssh(secure shell)로 인스턴스에 원격 접속

- 21 = FTP 파일전송 프로토콜

- 80 = http 웹 접속

- 443 = https 안전한 http 접속, 현재의 스탠다드

SSH 연결

# 아마존 인스턴스 접속하기

# 읽기 권한

chmod 400 <파일명>.pem

# aws > 인스턴스 > 연결 > 사용자 이름

# 사용자 이름@퍼블릭 IPv4

ssh -i <파일명>.pem 사용자이름@퍼블릭IPv4

# yes

#touch <파일명> : 파일명 파일을 생성

#vim <파일명> : 파일명 파일을 수정'aws' 카테고리의 다른 글

| 04.5. [aws] SSL과 HTTPS (0) | 2023.05.14 |

|---|---|

| 04. [aws] ELB (0) | 2023.05.07 |

| 03. [aws] EBS(Elastic Block Store) (0) | 2023.05.07 |

| 01. [aws] IAM (0) | 2023.05.05 |

| 00. [aws] AZ (0) | 2023.05.01 |